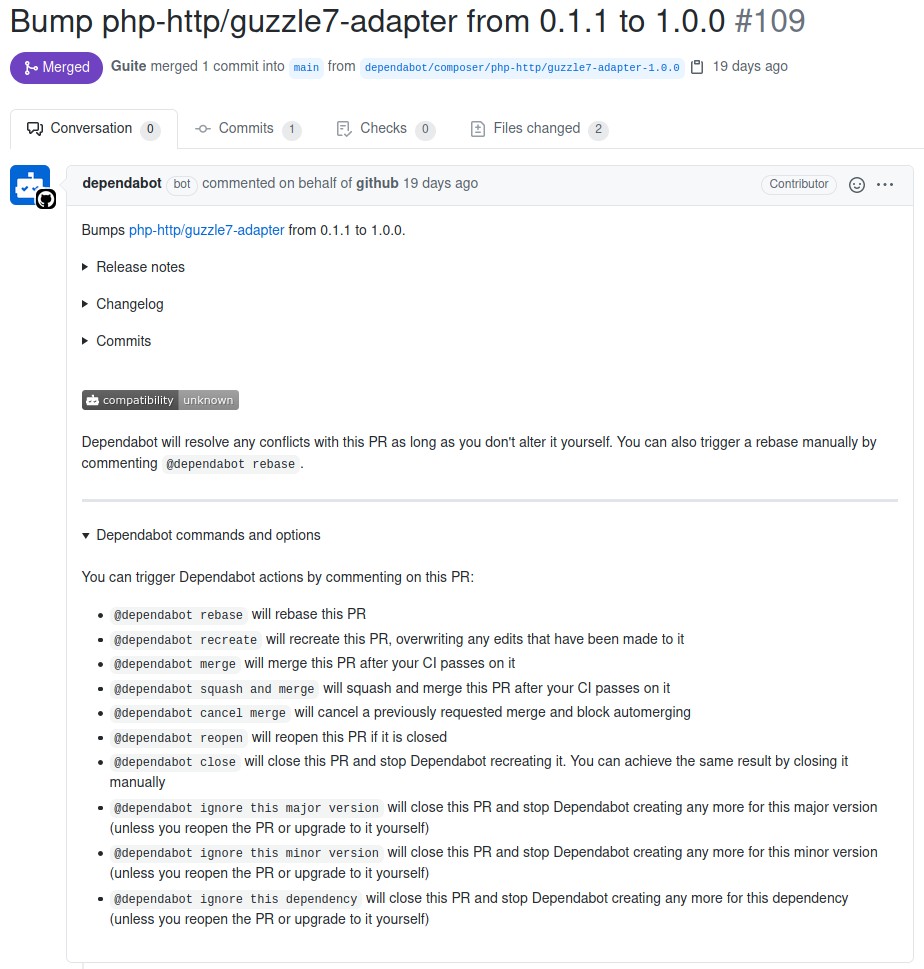

Um Dependencies aktuell zu halten, wird bei GitHub oft und gerne der Dependabot eingesetzt. Mit Renovate existiert allerdings eine äußerst flexible Alternative, die im Folgenden kurz vorgestellt wird.

Zu den wichtigsten Stärken von Renovate gehören folgende Eigenschaften:

- Updates können anhand vielfältiger Kriterien in gemeinsame Merge Requests gruppiert werden. Bei einem Symfony-Update muss man somit nicht mehr jede Symfony-Komponente einzeln aktualisieren und mergen.

- Bestimmte Updates können bei Bedarf automatisch eingespielt werden.

- Die Häufigkeit von Merge Requests kann ebenso eingestellt werden wie diverse Standardvorgaben, wie etwa die zuzuordnenden Bearbeiter, Reviewer oder Labels.

- Über eine Onboarding-Funktionalität können neue Repositories automatisch mit verarbeitet werden.

- Unterstützt über 60 verschiedene Paketierungsformate. Auch abweichende und individuelle Konventionen können konfiguriert werden.

- Eignet sich insgesamt perfekt für Monorepos.

- Ein Dashboard zeigt den Status aller Dependencies im Überblick.

- Es funktioniert auf mehreren Plattformen, so gibt es unter anderem Support für GitHub, GitLab und BitBucket.

Für den Einstieg und weiterführende Informationen ist ein Blick in die Doku zu empfehlen.